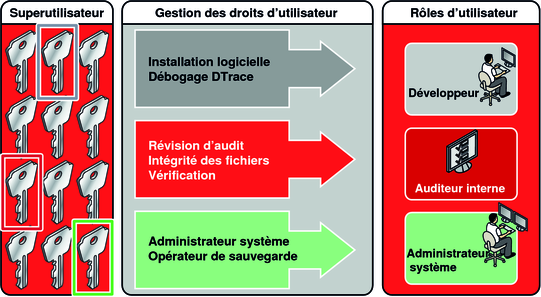

Contrôle d'accès basé sur les rôles (présentation) - Administration d'Oracle Solaris 11.1 : Services de sécurité

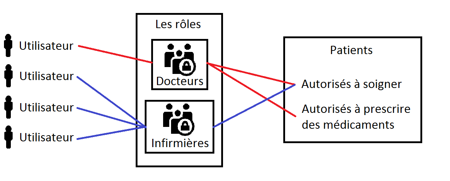

RBAC – Contrôle d'accès basé sur les rôles : qu'est-ce-que c'est ? À quoi ça sert ? - Archives Factory %Titre %Page %Separateur %Titre du site

.jpg)